Rola czynnika ludzkiego

Według raportu Verizon Data Breach Investigations Report (DBIR) z 2024 roku, czynnik ludzki jest zaangażowany w 74 procent wszystkich naruszeń bezpieczeństwa danych. Niestety, to zazwyczaj nie oznacza złośliwych pracowników kradzących dane — najczęściej to pracownicy padający ofiarą phishingu, wpisujący hasło na sfałszowaną stronę, lub nieumyślnie ujawniający dostęp do systemu poprzez niezabezpieczony kanał komunikacji. Dla porównania, zaledwie 4 procent naruszeń jest spowodowane zaawansowanymi technikami hakerskimi czy exploitacją podatności zero-day. To oznacza, że można zainwestować miliony w techniczne rozwiązania bezpieczeństwa, ale jeśli pracownicy nie będą szkoleni i świadomi zagrożeń, to wszystkie te inwestycje będą niewystarczające.

Techniki ataku

Inżynieria społeczna (social engineering) to sztuka manipulacji ludźmi w celu ujawnienia poufnych informacji lub udzielenia dostępu do systemów. Phishing to najpopularniejsza forma inżynierii społecznej, gdzie atakujący wysyła email pozornie od zaufanego źródła (np. banku, szefa, lub kolegi z pracy) z prośbą o kliknięcie linku lub wpisanie hasła. Spear phishing to bardziej ukierunkowana forma, gdzie atakujący zbiera informacje o konkretnym pracowniku i tworzy email, który jest specjalnie dla niego stworzony. Vishing to phishing przeprowadzany przez telefon — atakujący dzwoni na firmę, udając pracownika IT czy dostawcę usług, i prosząc pracownika o potwierdzenie hasła „z powodów bezpieczeństwa". Smishing to phishing poprzez SMS. Pretexting to technika, gdzie atakujący wymyśla wiarygodną historię, aby zdobyć informacje — na przykład, dzwoni do pracownika HR, udając potencjalnego pracownika, i prosząc o potwierdzenie procedury bezpieczeństwa.

Czynnik ludzki jest zaangażowany w 74 procent naruszeń bezpieczeństwa.

Wszystkie te techniki są zaskakująco efektywne. Raport IBM z 2023 roku wskazuje, że średnia częstość kliknięć na linki phishingowe wynosi 3,4 procent, a w niektórych branżach sięga 10 procent. To oznacza, że jeśli wyśleć email phishingowy do 1000 pracowników, średnio 34 będą skłonni kliknąć złośliwy link, a kilka osób będzie skłonnych wpisać hasło. Jeśli pracownicy nie będą szkoleni, liczby te mogą być znacznie wyższe.

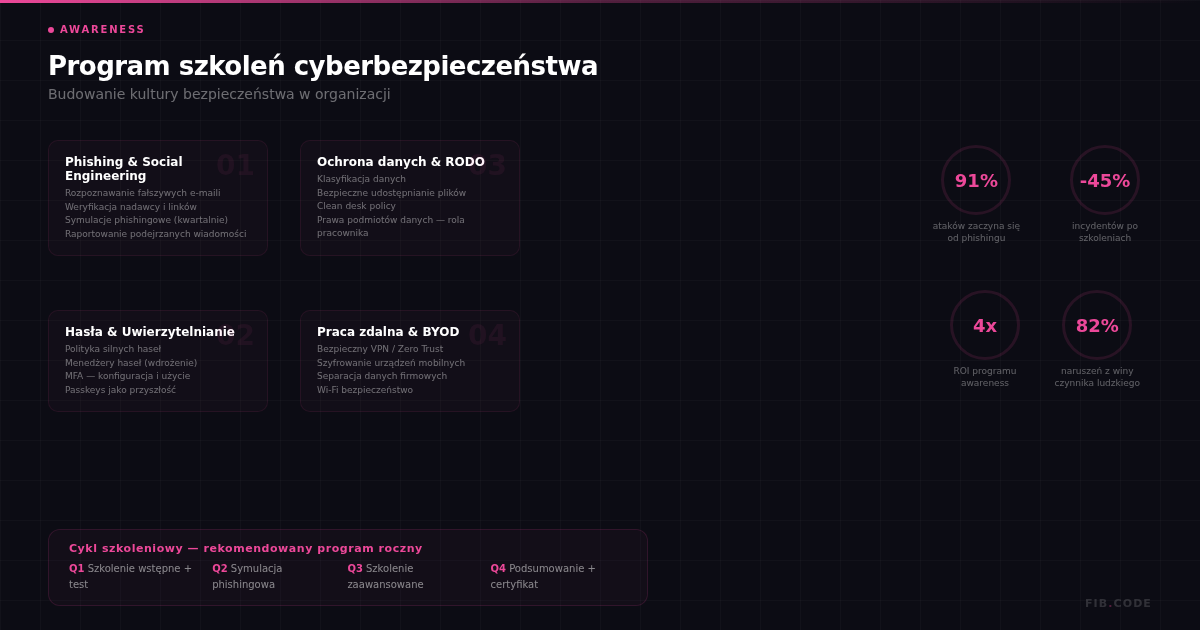

Program świadomości

Program świadomości bezpieczeństwa (security awareness program) to zestaw działań mających na celu podniesienie poziomu wiedzy i świadomości pracowników o zagrożeniach bezpieczeństwa. Powinien obejmować kilka elementów. Pierwszy to szkolenie wstępne dla nowych pracowników, które wyjaśnia zagrożenia bezpieczeństwa, politykę bezpieczeństwa firmy i odpowiedzialność pracownika. Drugie to szkolenia okresowe (przynajmniej raz do roku) dla wszystkich pracowników, które odświeżają wiedzę o zagrożeniach i procedurach. Trzecie to szkolenia ukierunkowane dla określonych ról — pracownicy działu finansów powinni wiedzieć o oszustwach finansowych, pracownicy obsługi klienta powinni wiedzieć o zagrożeniach dla danych klientów, itp.

Metody szkoleniowe

Format szkolenia jest istotny. Szkolenia e-learningowe są dostępne i łatwe w wdrożeniu, ale mogą być nudne i mało efektywne — wielu pracowników przejdzie przez kurs bez rzeczywiście przyswojenia informacji. Warsztaty interaktywne, gdzie pracownicy mogą dyskutować zagrożenia i scenariusze, są znacznie bardziej efektywne. Najefektywniejszym narzędziem są symulacje phishingu — pracownicy otrzymują „fałszywe" phishingowe emaile (z wyraźnym zaznaczeniem, że jest to test), a ci, którzy klikną, są kierowani do krótkiego szkolenia wyjaśniającego błąd. To w połączeniu z powtórzeniem tworzy warunki do nauki, które są znacznie bardziej efektywne niż tradycyjne szkolenia.

Symulacje phishingu są najefektywniejszym narzędziem.

Artykuł 39 ust. 1 lit. b RODO wyraźnie mówi, że Inspektor Ochrony Danych powinien wspierać organizację w szkoleniu pracowników zajmujących się przetwarzaniem danych. Norma ISO 27001, klauzula 7.2 (Competence) i klauzula 7.3 (Awareness), wymagają, aby organizacja zapewniła, że wszystkie osoby mające dostęp do systemów informacyjnych były kompetentne i świadome zagrożeń bezpieczeństwa. Wymagania te są wymuszane — niezgodność z nimi może być stwierdzana przez audytorów lub regulatora.

Pomiary efektywności

Mierzenie efektywności programu świadomości bezpieczeństwa jest możliwe poprzez kilka KPI (Key Performance Indicators). Pierwszy to wskaźnik kliknięć phishingowych (phishing click rate) — jaki procent pracowników klika na linki w testach phishingu. Jeśli na początku programu ten wskaźnik wynosi 10 procent, a po roku szkolenia spada do 3 procent, to jest znaczna poprawa. Drugi to wskaźnik raportowania (reporting rate) — jaki procent pracowników raportuje podejrzane emaile do działu bezpieczeństwa. Pracownicy, którzy aktywnie szukają i raportują zagrożenia, są cennym wsparciem dla zespołu bezpieczeństwa. Trzeci to czas do raportowania (time to report) — jak szybko pracownicy reagują na podejrzane działania. Czwarty to liczba incydentów związanych z błędem pracownika — czy liczba takich incydentów maleje w ciągu czasu?

Kultura bezpieczeństwa

Budowanie kultury bezpieczeństwa w organizacji wymaga zaangażowania zarządzania. Jeśli kierownictwo, na czele z CEO, traktuje bezpieczeństwo poważnie i aktywnie wspiera program świadomości, to pracownicy będą bardziej zainteresowani i zaangażowani. Jeśli natomiast kierownictwo ignoruje bezpieczeństwo i nie uczestniczy w szkoleniach, to pracownicy będą myśleli, że to nie jest istotne. Organizacje z najlepszymi programami bezpieczeństwa to te, gdzie szef bierze udział w symulacjach phishingu i rzeczywiście uczczy się z rezultatów.

Koszt niezbyt kosztuje organizacji. Średni koszt programu świadomości dla małej firmy (50-100 pracowników) wynosi około 5-10 tysięcy złotych rocznie — to możemy porównać do średniego kosztu incydentu bezpieczeństwa, który wynosi ponad 800 tysięcy złotych. Kalkuacja jest jasna. Jeśli program świadomości zapobiegnie choćby jednemu incydentowi w ciągu trzech lat (co jest bardzo konserwatywnym założeniem), już się zwróci. Organizacje, które zainwestowały w programy świadomości, stwierdzają znaczne zmniejszenie incydentów związanych z błędem pracownika.

Praktycznym przykładem jest bank, który wdrożył program świadomości złożony z kwartalnych e-learningów i cotygodniowych symulacji phishingu. W pierwszym roku program wskaźnik kliknięć spadł z 8,5 procent na 3,2 procent, a liczba incydentów phishingowych (gdzie pracownik rzeczywiście ujawnił dane dostępu) spadła z 12 rocznie na 2. Oczywiście, nie wszystkie kliki na phishing zostały wyeliminowane — w rzeczywistości, zawsze będzie pewien procent pracowników, którzy się pomylą. Ale znaczne zmniejszenie ryzyka było wyraźne.

Inny przykład to firma technologiczna, która wdrożyła politykę „Security Champions" — wyznaczyli ambasadorów bezpieczeństwa w każdym dziale, którzy odbierali dodatkowe szkolenia i były odpowiedzialne za rozpowszechnianie wiedzy w swoim dziale. Tego rodzaju podejście oddecentralizowane może być znacznie bardziej efektywne niż próba edukacji wszystkich pracowników centralnie — pracownicy bardziej chętnie uczą się od swoich kolegów niż od zewnętrznych trenerów.

Szkolenia z cyberbezpieczeństwa nie są jednorazowym projektem — muszą być stałym elementem kultury organizacji. Zagrożenia się ewoluują, nowe techniki ataku pojawiają się regularnie, i pracownicy potrzebują stałych odświeżeń. Organizacje, które poważnie traktują edukację bezpieczeństwa, mogą znacznie zmniejszyć swoje ryzyko cyberbezpieczeństwa i — co równie ważne — mogą budować kulturę, gdzie wszyscy rozumieją swoją rolę w ochronie danych i systemów firmy.