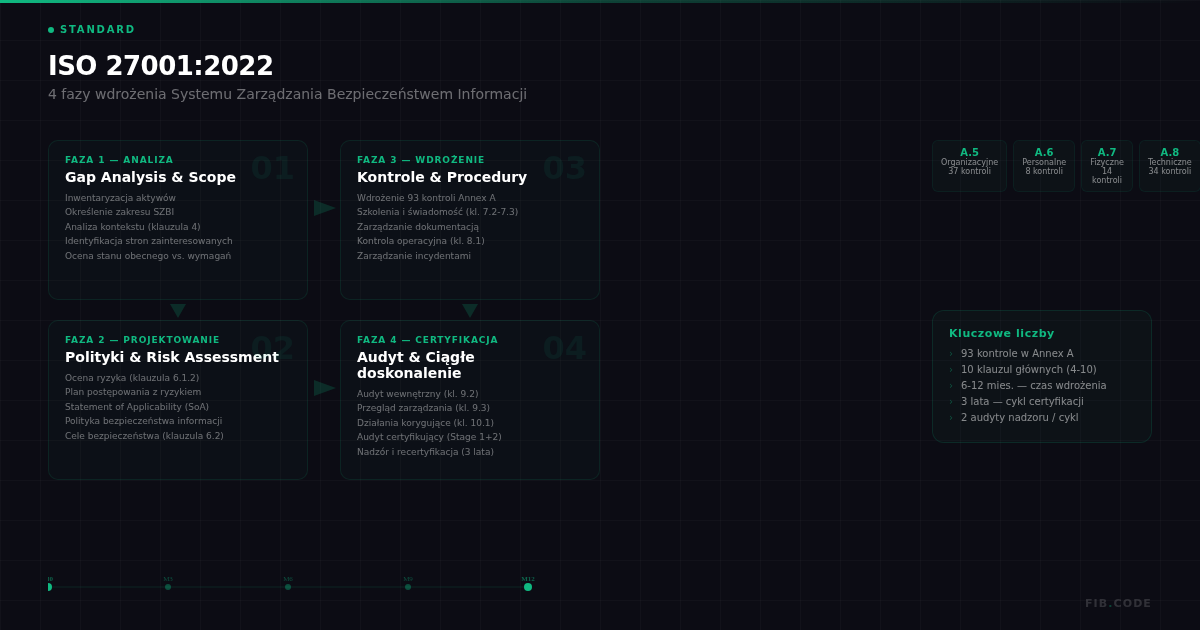

Norma ISO 27001:2022 i jej strukturа

Norma ISO 27001:2022 stanowi najnowszą wersję międzynarodowego standardu dla systemów zarządzania bezpieczeństwem informacji (Information Security Management System — ISMS). Zmiana z wersji 2013 przyniosła istotną reorganizację struktury kontroli bezpieczeństwa — liczba kontroli zmniejszyła się z poprzednich 114 do 93, a struktura została uproszczona poprzez zgrupowanie ich w cztery główne tematy: kontrole organizacyjne, kontrole dotyczące ludzi, kontrole fizyczne i środowiskowe oraz kontrole techniczne. Ta zmiana nie oznacza osłabienia wymogów — przeciwnie, wymogi stały się bardziej docelowe i praktyczne dla współczesnych zagrożeń cybernetycznych.

Proces wdrażania

Proces wdrażania ISO 27001:2022 w typowej firmie średniej wielkości zajmuje od sześciu do dwunastu miesięcy, w zależności od stanu wyjściowego bezpieczeństwa informacji i zaangażowania kadry kierowniczej. Pierwszy etap implementacji — ocena luk (gap analysis) — polega na szczegółowym przeanalizowaniu bieżącego stanu bezpieczeństwa informacji w organizacji i porównaniu go z wymogami normy. Ocena ta powinna obejmować wszystkie aspekty ISMS, od polityk i procedur, poprzez infrastrukturę technologiczną, aż do kompetencji personelu. Norma ISO 27001:2022 w klauzuli 4.1 wyraźnie wymaga, aby organizacja określiła zakresy i granice ISMS, a w klauzuli 4.4 — aby przeprowadziła systematyczną ocenę stanu istniejących kontroli.

Liczba kontroli zmniejszyła się z poprzednich 114 do 93.

Drugim kluczowym elementem jest przeprowadzenie oceny ryzyka bezpieczeństwa informacji (information security risk assessment). Normalizacja tego procesu jest szczególnie ważna — klauzula 6.2 ISO 27001:2022 wymaga, aby organizacja przeprowadziła ocenę ryzyka obejmującą identyfikację zagrożeń, oszacowanie podatności, oraz określenie wpływu i prawdopodobieństwa realizacji każdego ryzyka. Ocena ta powinna być dokumentowana i rejestrowana, a jej wyniki mają stanowić podstawę do wyboru odpowiednich kontroli. W Polsce, wiele firm stosuje metodologię OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) lub metodę opracowaną wewnętrznie, lecz zawsze opiera się ona na zidentyfikowaniu aktywa informacyjnych, ocenie ich wartości biznesowej, oraz analizie zagrożeń im zagrażających.

Statement of Applicability

Statement of Applicability (SoA) — dokumentacja określająca, które spośród 93 kontroli z Annexa A normy są stosowne dla danej organizacji — jest fundamentem wdrażania ISO 27001:2022. Dla każdej kontroli organizacja musi zdecydować, czy jest ona „applicable" (mająca zastosowanie) czy „not applicable" (niemająca zastosowania). W przypadku kontroli mających zastosowanie, klauzula 5.1 normy wymaga udokumentowania tej decyzji wraz z uzasadnieniem. Ten dokument będzie kluczowy podczas audytu certyfikacyjnego, gdyż auditorzy DNV, TÜV czy BSI będą sprawdzać, czy organizacja prawidłowo zidentyfikowała obowiązujące dla niej kontrole.

Wdrażanie kontroli

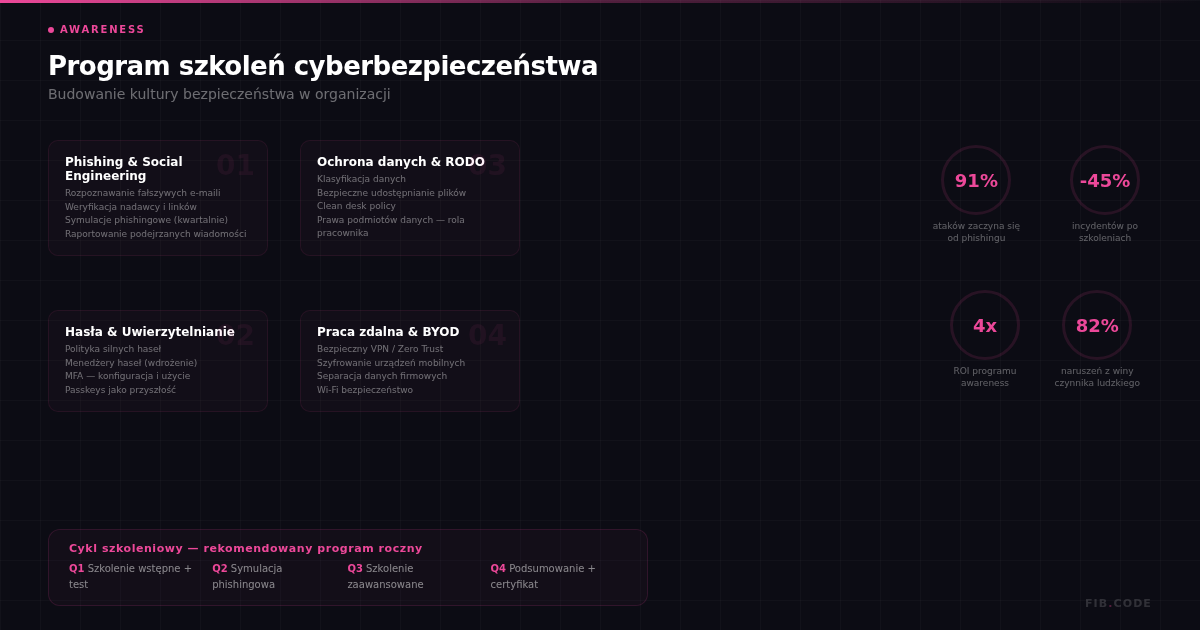

Wdrożenie samych kontroli jest procesem długotrwałym. Kontrole organizacyjne, wymienione w temacie A5 (A5.1 do A5.23), obejmują między innymi opracowanie polityk bezpieczeństwa informacji, procedury zarządzania dostępem (zgodne z zasadą najmniejszych uprawnień — least privilege principle), oraz organizację zarządzania zmianami. Klauzula 7.1 ISO 27001:2022 wymaga zaangażowania kierownictwa oraz wdrażania procedur kontroli dostępu do informacji. Kontrole dotyczące ludzi (A6.1 do A6.8) obejmują szkolenia z zakresu bezpieczeństwa informacji (security awareness), procedury opuszczania organizacji oraz zarządzania kompetencjami pracowników — zgodnie z klauzulą 7.2, organizacja musi zapewnić, że personel posiadający dostęp do aktywów informacyjnych jest właściwie przeszkolony i świadomy swoich obowiązków.

Kontrole fizyczne i środowiskowe (A7.1 do A7.14) obejmują kontrolę dostępu do pomieszczeń, gdzie przechowywane są aktywa informacyjne, oraz ochronę przed kradzieżą i zniszczeniem. Dla firm posiadających serwer rooms lub data centers, wymogi te są szczególnie istotne — klauzula 8.1 normy wymaga zastosowania kontroli dostępu fizycznego na terenie organizacji. Kontrole techniczne (A8.1 do A8.28) są najbardziej rozbudowaną grupą i obejmują szyfrowanie danych w spoczynku (data at rest) oraz w transycie (data in transit), zarządzanie kluczami kryptograficznymi, bezpieczeństwo końcówek systemowych (endpoint security), oraz system monitorowania bezpieczeństwa sieciowego (network security monitoring).

Dokumentacja ISMS

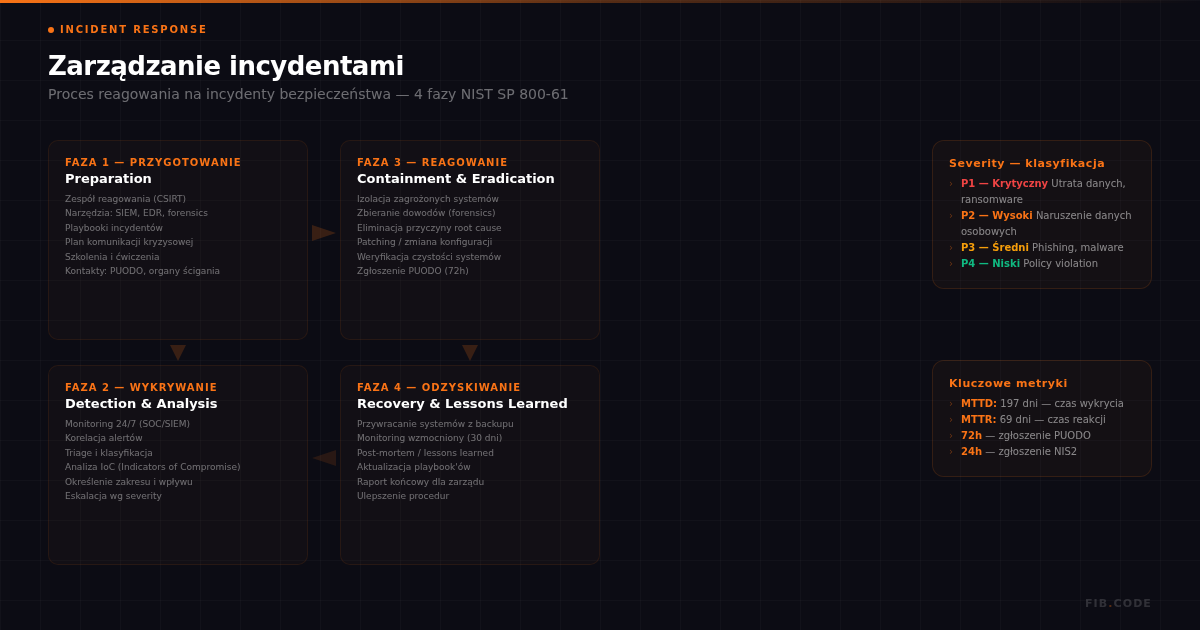

Dokumentacja ISMS musi być komprehensywna. Poza SoA, organizacja musi opracować lub zaktualizować szereg dokumentów, takich jak polityka bezpieczeństwa informacji, procedury zarządzania dostępem, procedury zarządzania zmianą, procedury zarządzania incydentami (incident management procedures), plan ciągłości biznesu (business continuity plan), oraz procedury audytu wewnętrznego. Klauzula 8.2 ISO 27001:2022 wymaga, aby organizacja zapewniła przechowywanie i ochronę informacji dotyczących ISMS w zgodzie z wymogami dotyczącymi przechowywania archiwów i zarządzania danymi.

Audyty wewnętrzne

Audyty wewnętrzne są krytyczne dla sukcesu wdrażania. Klauzula 9.2 normy wymaga, aby organizacja przeprowadziła audyty wewnętrzne co najmniej raz w roku, lub częściej, aby sprawdzić, czy ISMS jest zgodny z wymaganiami normy i czy jest efektywnie wdrażany. Audyty wewnętrzne powinny być przeprowadzane przez pracowników niezależnych od audytowanego obszaru, aby zapewnić obiektywizm. W Polsce, wiele firm zatrudnia audytorów posiadających certyfikat Internal Auditor ISO 27001, wydany przez uznane certyfikujące jednostki.

Przegląd kierownictwa i certyfikacja

Proces przeglądania kierownictwa (management review) — opisany w klauzuli 9.3 — stanowi ostatni etap przed wdrożeniem certyfikacji. Kierownictwo organizacji musi przeprowadzić przegląd ISMS, aby upewnić się, że jest on ciągle adekwatny, wystarczający i skuteczny. Przegląd ten powinien uwzględniać wyniki audytów wewnętrznych, ocenę ryzyka, zdarzenia związane z bezpieczeństwem informacji, oraz sugestie zainteresowanych stron (stakeholders).

Koszt certyfikacji dla średniej firmy wynosi 15 000 do 30 000 złotych.

Certyfikacja ISO 27001:2022 przeprowadzana jest przez akredytowane ciała certyfikujące, takie jak DNV (Det Norske Veritas), TÜV (Technischer Überwachungs-Verein) czy BSI (British Standards Institution). Proces certyfikacji obejmuje dwa etapy: audyt wstępny (stage 1 audit), gdzie auditorzy oceniają przygotowanie organizacji, oraz audyt certyfikacyjny (stage 2 audit), gdzie auditorzy weryfikują rzeczywiste wdrażanie wszystkich 93 kontroli i zgodność z wymogami normy. Typowy koszt certyfikacji dla średniej firmy wynosi 15 000 do 30 000 złotych, w zależności od złożoności organizacji i zakresu ISMS. Po uzyskaniu certyfikatu, wymagane są coroczne audyty nadzoru (surveillance audits), a certyfikat jest ważny przez trzy lata, po czym wymaga recertyfikacji.

Błędy najczęściej popełniane podczas wdrażania normy obejmują niedostateczne zaangażowanie kierownictwa, wdrażanie kontroli bez wcześniejszej oceny ryzyka, oraz traktowanie ISMS jako projektu informatycznego zamiast jako strategicznej inicjatywy obejmującej całą organizację. Sukces wdrażania ISO 27001:2022 wymaga zmiany mentalności w całej organizacji — bezpieczeństwo informacji nie jest obowiązkiem samego działu IT, ale odpowiedzialnością każdego pracownika, od zarządu po personel operacyjny.