Krajobraz zagrożeń cybernetycznych

Raport CERT Polska za 2024 rok pokazuje niepokojący trend — liczba incydentów cybernetycznych w Polsce wzrosła o 34 procent w stosunku do roku poprzedniego. Firmy średniej wielkości stały się głównym celem ataków ransomware'owych, co wynika z faktu, że mają wystarczające zasoby do wydobycia pieniędzy, ale jednocześnie słabsze zabezpieczenia niż duże korporacje. Dane ENISA (European Union Agency for Cybersecurity) podkreślają, że w 2024 roku zagrożenia łańcucha dostaw oraz phishing pozostały na czele listy wektorów ataku, stanowiąc odpowiednio 22 procent i 19 procent wszystkich raportowanych incydentów na terenie Unii Europejskiej.

Dla firmy rozpoczynającej wdrażanie cyberbezpieczeństwa w 2025 roku, zrozumienie lokalnego krajobrazu zagrożeń stanowi punkt wyjścia. Polska, z uwagi na swoją pozycję geopolityczną i rosnące zdolności cyfrowe, jest szczególnie narażona na ataki ukierunkowane na sektory infrastruktury krytycznej oraz sektor finansowy. Jednocześnie, statystyki Polskiego Urzędu Ochrony Danych Osobowych wskazują, że coraz więcej małych firm pada ofiarą incydentów związanych z naruszeniami danych — w ostatnim roku odnotowano 847 zgłoszonych naruszeń, z czego 67 procent dotknęło podmioty zatrudniające poniżej 250 pracowników.

Trzy filary cyberbezpieczeństwa

Budowanie skutecznego programu cyberbezpieczeństwa nie wymaga od małych firm wdrażania wszystkiego naraz. Zamiast tego, powinny one skupić się na trzech filarach: technologii, procesach i ludziach.

Włączenie MFA zmniejsza ryzyko kompromitacji konta aż o 99,9 procent.

Na etapie technologicznym, uwierzytelnianie wieloetapowe (MFA) stanowi kluczowy element ochrony. Według danych Microsoft, włączenie MFA zmniejsza ryzyko kompromitacji konta aż o 99,9 procent. Tymczasem ochrona na poziomie końcówek (endpoint protection), obejmująca zainstalowanie nowoczesnego antywirusa i programu do wykrywania i reagowania na zagrożenia (EDR), powinna być priorytetem dla każdej firmy, niezależnie od jej wielkości.

Procesy i monitorowanie

Drugi filar — procesy — obejmuje wdrożenie podstawowego systemu monitorowania bezpieczeństwa informacji (SIEM). Dla małych firm nie musi to być zaawansowane rozwiązanie korporacyjne; początkowe logowanie i analizy mogą być realizowane za pomocą narzędzi open-source lub usług zarządzanych. Ważne jest, aby firma miała widoczność tego, co się dzieje w jej sieci — jakie urządzenia się łączą, jakie dane są przesyłane, i jakie anomalie mogą wskazywać na naruszenie. Proces zarządzania zmianą powinien być jasno zdefiniowany, szczególnie gdy chodzi o wdrażanie aktualizacji bezpieczeństwa, które powinny być testowane w środowisku nieprodukacyjnym przed wdrożeniem na systemach produkcyjnych.

Zaangażowanie pracowników

Trzeci filar — ludzie — jest notorycznie niedoceniany, a jednocześnie stanowi rzeczywistą linię obrony. Zaangażowanie pracowników w procesy cyberbezpieczeństwa, poprzez regularne szkolenia z zakresu świadomości bezpieczeństwa (security awareness), zmniejsza ryzyko ataku phishingowego nawet o 45 procent, zgodnie z badaniami Kaspersky. Ataki phishingowe pozostają jednym z najpopularniejszych wektorów dostępu dla cyberprzestępców — raport Verizon Data Breach Investigations Report 2024 wskazuje, że phishing stanowił punkt wejścia w 29 procentach potwierdzonych naruszeń danych.

Phishing stanowił punkt wejścia w 29 procentach potwierdzonych naruszeń danych.

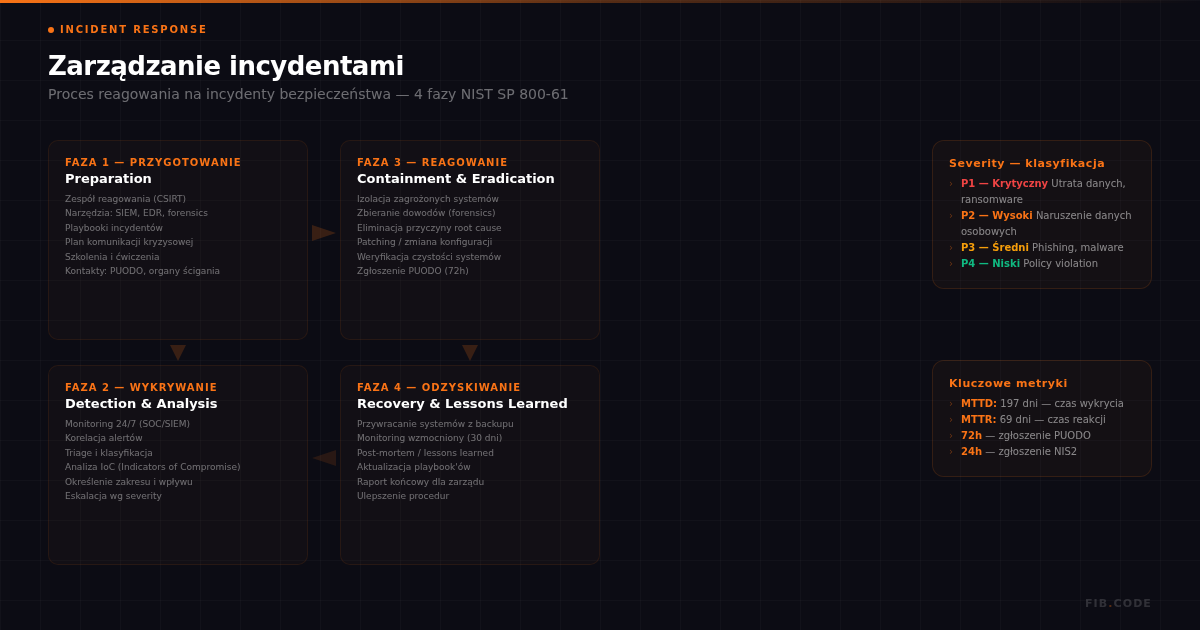

Oprócz tych trzech filarów, firma powinna opracować i przetestować plan reagowania na incydenty cybernetyczne (incident response plan). Plan ten powinien określić role i odpowiedzialności poszczególnych członków zespołu, procedury komunikacji wewnętrznej i zewnętrznej, oraz kroki podejmowane w celu zawężenia i przywrócenia normalnych operacji. Praktyki pokazują, że firmy posiadające zdokumentowany plan reagowania na incydenty są w stanie zmniejszyć czas przywrócenia usług (recovery time objective, RTO) o 40 procent w stosunku do firm bez takiego planu.

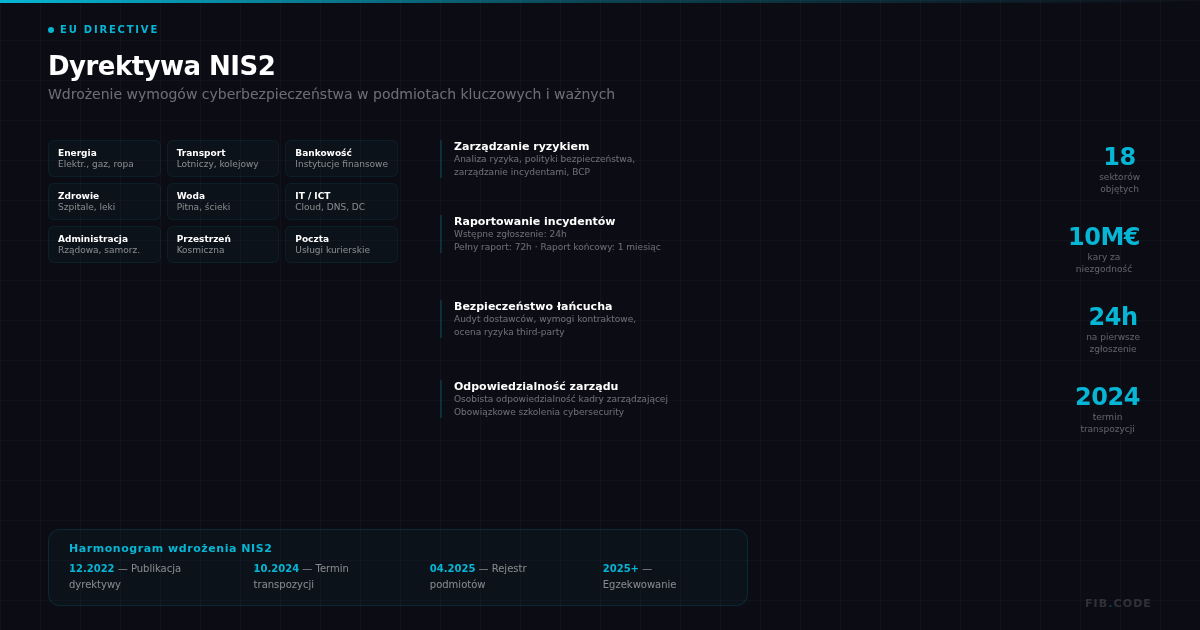

Wymogi regulacyjne

W Polsce, dodatkowo, każda firma powinna być świadoma wymogów RODO, szczególnie artykułu 33, który zobowiązuje podmioty do zawiadomienia Polskiego Urzędu Ochrony Danych Osobowych w ciągu 72 godzin od zauważenia naruszenia bezpieczeństwa danych osobowych. Przepisy NIS2, które wejdą w życie w Polsce w drugiej połowie 2025 roku, nakładają dodatkowe wymogi na tzw. podmioty istotne i ważne — dotyczą one również bardziej rygorystycznych wymogów w zakresie zarządzania ryzykiem cybernetycznym i raportowania incydentów.

Decyzja o współpracy z specjalistą ds. cyberbezpieczeństwa — takim jak profesjonalna firma konsultingowa — pozwala firmie na przeprowadzenie audytu bezpieczeństwa informacji. Audyt ten identyfikuje luki w obecnym stanie bezpieczeństwa, ocenia zagrożenia oraz rekomenduje działania naprawcze dostosowane do specyficznych warunków i możliwości firmy. Dla firmy w 2025 roku, inwestycja w cyberbezpieczeństwo nie jest już luksuryem — jest to konieczność biznesowa.