Dlaczego audyt jest konieczny

Większość kierowników biznesu unika tematu audytu bezpieczeństwa IT, licząc na to, że „nikomu się nie uda nas zhakować". Taka strategia jest nie tylko naiwna, ale wręcz kosztowna. Badania GlobalData z 2024 roku pokazują, że średni koszt naruszenia danych w Polsce wynosi około 850 tysięcy złotych, a w dużych organizacjach przekracza 2 miliony. Jednocześnie 60 procent incydentów bezpieczeństwa mogłoby być zapobiegniętych lub zminimalizowanych dzięki regularnemu audytowi oraz testowaniu penetracyjnemu.

Definicja i cel audytu

Audyt bezpieczeństwa IT to systematyczny, kompleksowy proces oceny stanu ochrony systemów informacyjnych organizacji. Polega na identyfikacji zagrożeń, podatności i słabości w infrastrukturze, aplikacjach oraz procedurach bezpieczeństwa. Właściwie przeprowadzony audyt daje kierownictwu jasny obraz rzeczywistego poziomu bezpieczeństwa, umożliwia planowanie inwestycji w ochronę i pozwala na wykazanie należytej staranności w przypadku przyszłych incydentów. To szczególnie istotne w kontekście regulacji prawnych takich jak RODO czy NIS2, które wymagają od organizacji wykazania, że podejmują odpowiednie środki techniczne i organizacyjne do ochrony danych.

60 procent incydentów bezpieczeństwa mogłoby być zapobiegniętych poprzez regularne audyty.

Istnieje wiele rodzajów audytów bezpieczeństwa, każdy z innym zakresem i celem.

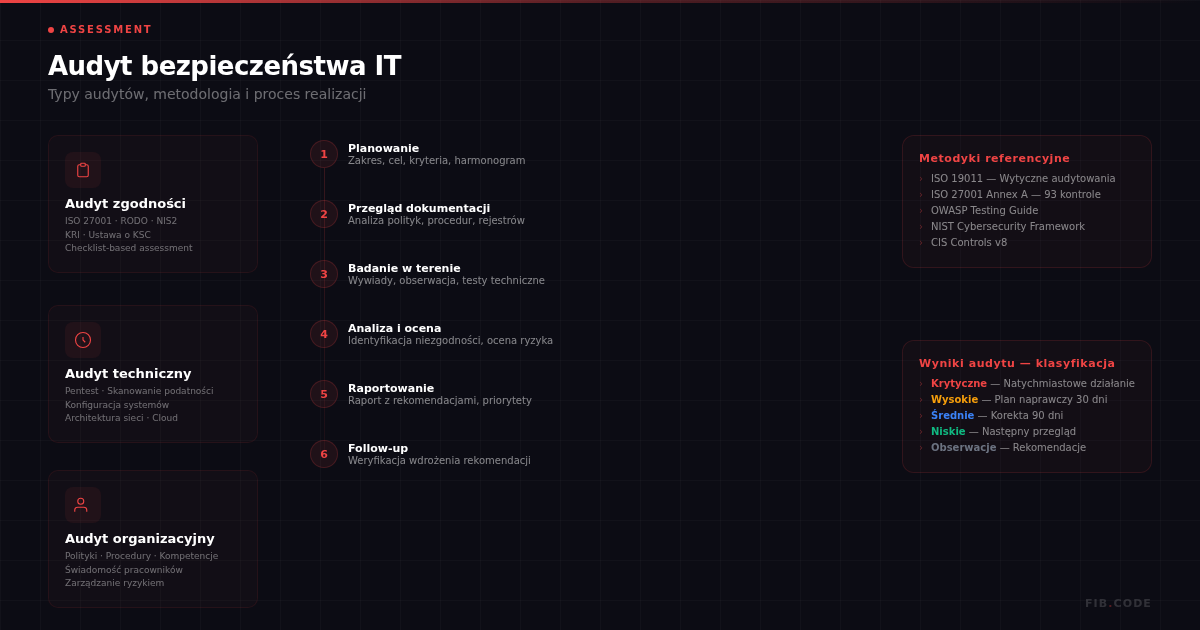

Typy audytów bezpieczeństwa

Ocena podatności (vulnerability assessment) to zautomatyzowany lub półzautomatyzowany proces skanowania systemów i sieci w poszukiwaniu znanych podatności bezpieczeństwa. Narzędzia takie jak Nessus, Qualys czy OpenVAS przesiewają infrastrukturę w poszukiwaniu nieaktualizowanych systemów operacyjnych, brakujących łatek bezpieczeństwa, słabych konfiguracji lub źle skonfigurowanych usług sieciowych. Ocena podatności jest szybka, powtarzalna i relatywnie niedroża, dlatego powinna być przeprowadzana regularnie — co najmniej raz w kwartale dla krytycznych systemów. Jej główną wadą jest fakt, że identyfikuje tylko znane podatności i nie uwzględnia możliwości exploitacji w realnych warunkach ani zagrożeń zero-day.

Penetration testing

Test penetracyjny (penetration test, pentest) to natomiast naśladowanie ataku rzeczywistego przez autoryzowanych specjalistów z celem sprawdzenia, jak skutecznie systemy bronią się przed napaścią. W trakcie pentesta zespół bezpieczeństwa próbuje włamania się do systemu, escalacji uprawnień, kradzieży danych i ukrycia śladów — dokładnie jak rzeczywisty atakujący. Pentest jest znacznie bardziej zaawansowany niż ocena podatności, ponieważ testuje nie tylko techniczne słabości, ale także procedury, świadomość pracowników i ogólne bezpieczeństwo operacyjne. Test penetracyjny powinien być przeprowadzany co najmniej raz do roku, a dla organizacji w sektorach krytycznych (finanse, infrastruktura, opieka zdrowotna) co najmniej dwa razy w roku, szczególnie po znaczących zmianach infrastruktury.

Audyt zgodności

Audyt zgodności (compliance audit) weryfikuje czy organizacja spełnia wymagania norm i regulacji takich jak RODO, ISO 27001, NIS2 czy Prawo Bankowe. Audytor ocenia procesy, polityki, dokumentację oraz implementację wymaganych kontroli. To nie jest test techniczny, ale holistyczna ocena dojrzałości bezpieczeństwa organizacji w kontekście wymogów prawnych i standardów branżowych. Audyt zgodności jest obowiązkowy dla wielu organizacji i powinien być przeprowadzany co najmniej raz w roku, a dla dużych organizacji zarządzających wrażliwymi danymi — dwukrotnie rocznie.

Średni koszt naruszenia danych wynosi około 850 tysięcy złotych.

Przegląd konfiguracji (configuration review) to szczegółowa analiza ustawień systemów, urządzeń sieciowych, baz danych i aplikacji w poszukiwaniu złych konfiguracji, które mogą stanowić zagrożenie bezpieczeństwa. Specjalista sprawdza czy serwery są skonfigurowane zgodnie z benchmarkami bezpieczeństwa (na przykład CIS Benchmarks), czy usługi działają z najniższymi możliwymi uprawnieniami, czy logowanie jest prawidłowo skonfigurowane i czy wszystkie niepotrzebne usługi są wyłączone. Ta forma audytu jest szczególnie ważna po wdrożeniu nowych systemów lub zmianach architekturalnych.

Metodologie audytów

Profesjonalne audyty bezpieczeństwa opierają się na sprawdzonych metodologiach. OWASP Top 10 to lista dziesięciu najpoważniejszych zagrożeń dla aplikacji webowych — jest to punkt wyjścia dla każdego testera aplikacji. PTES (Penetration Testing Execution Standard) to szczegółowy standard opisujący wszystkie fazy penetration testingu, od reconnaisance poprzez postexploitation aż do raportowania. NIST Cybersecurity Framework natomiast dostarcza struktury do zarządzania ryzykiem cyberbezpieczeństwa, obejmując pięć głównych funkcji: Identify, Protect, Detect, Respond i Recover. Profesjonalny audytor powinien być zaznajomiony z wszystkimi trzema podejściami i wybierać odpowiednie metodologie w zależności od celu audytu i charakteru organizacji.

Raportowanie wyników

Raport z audytu bezpieczeństwa powinien być kompleksowym dokumentem zawierającym streszczenie dla kierownictwa, szczegółowy opis znalezionych podatności, rekomendacje naprawcze oraz wycenę ryzyka. Każda znaleziona podatność powinna być sklasyfikowana według ważności — zwykle na cztery kategorie: krytyczna (wymagająca natychmiastowego działania), wysoka (powinny być naprawione w ciągu dni), średnia (można planować naprawę w ciągu tygodni) i niska (warte uwzględnienia, ale mniej pilne). Podatności krytyczne to takie, które mogą bezpośrednio prowadzić do utraty dostępu do systemów, kradzieży danych lub przerwania działania. Wysoka ważność oznacza podatności, które mogą być exploitowane przez atakującego, ale wymagają pewnych dodatkowych warunków lub wiedzy. Średnia ważność to podatności, które mogą być wykorzystane, ale wymagają znacznie większego wysiłku. Niska ważność oznacza podatności teoretyczne lub te, które praktycznie są trudne do exploitacji.

Podatności krytyczne mogą prowadzić do utraty dostępu do systemów.

Dobrze napisany raport zawiera także „executive summary" — streszczenie dla nie-technicznych decydentów, które wyjaśnia ryzyko w języku biznesowym. Zamiast mówić „znaleziono XSS w formularzu", raport powinien wyjaśnić: „znaleziono podatność, która mogłaby pozwolić atakującemu na kradzież sesji zalogowanego pracownika, a w rezultacie dostęp do wrażliwych danych klienta". To zmienia perspektywę z technicznej na biznesową i uzasadnia inwestycję w naprawę.

Plan działań naprawczych

Plan naprawy (remediation plan) to skoordynowana strategia eliminacji znalezionych podatności. Nie wszystkie podatności można naprawić natychmiast — w rzeczywistości, poprawa bezpieczeństwa to proces długoterminowy. Dobrze opracowany plan naprawy priorytetizuje działania: krytyczne podatności powinny być naprawione w ciągu 1-2 tygodni, wysokie w ciągu miesiąca, średnie w ciągu kwartału, a niskie w ciągu roku. Plan powinien być realistyczny, uwzględniać zasoby dostępne w organizacji oraz wpływ na bieżące operacje.

Częstość audytów powinna być dostosowana do profilu ryzyka organizacji. Małe firmy z ograniczoną infrastrukturą mogą prowadzić kompleksowy audit bezpieczeństwa raz do roku, uzupełniając go kwartalną oceną podatności. Duże korporacje zarządzające wrażliwymi danymi lub systemy w sektorach krytycznych powinny prowadzić penetration testing co najmniej dwa razy w roku, a ocenę podatności przeprowadzać co miesiąc. Po każdej większej zmianie infrastruktury — migracji do chmury, wdrożeniu nowego systemu ERP czy zmianie dostawcy usług — audyt powinien być przeprowadzony ponownie. Dodatkowo, każdy incydent bezpieczeństwa powinien być poprzedzony szczegółowym audytem mającym na celu ustalenie pierwiastku i zapobiegniecie podobnym incydentom w przyszłości.

Czerwone flagi w raportach audytu to między innymi bardzo ogólne wnioski bez konkretnych przykładów, brak informacji o ważności podatności, brak jasnych rekomendacji naprawczych czy raport, który sugeruje, że audytor nie rzeczywiście testował system, a jedynie uruchomił scanner automatyczny. Profesjonalny audytor zawsze powinien być w stanie udowodnić każdą znalezioną podatność, pokazać jak można ją exploitować i zasugerować konkretne metody naprawy. Jeśli audytor nie potrafi tego zrobić, jego raport wart jest bardzo mało.

Zwrot z inwestycji (ROI) z regularnych audytów jest przytłaczający. Koszt jednotkowego audytu wynosi zwykle od 5 do 20 procent szacunkowego kosztu jednego poważnego incydentu bezpieczeństwa. Organizacja, która inwestuje 50 tysięcy złotych rocznie w audyty bezpieczeństwa, jest w stanie uniknąć potencjalnych strat w milionach złotych. Ponadto, regularne audyty pozwalają na wykazanie „należytej staranności" w kontekście regulacji — jeśli dojdzie do incydentu, możliwość wykazania, że organizacja regularnie testowała bezpieczeństwo, będzie decydująca w ocenie potencjalnych kar regulatory lub pozwów sądowych.

Audyt bezpieczeństwa IT to inwestycja, nie wydatek. To nie zdarza się „innym firmom" — incydenty bezpieczeństwa spotykają organizacje wszystkich wielkości, od małych startupów po duże korporacje. Jedyna różnica polega na tym, czy ryzyko zostało zidentyfikowane i wyeliminowane zanim do niego dojdzie, czy też odkrywane jest dopiero po ataku. Organizacje, które zdecydowały się na regularne audyty, mogą spać spokojnie wiedząc, że robią wszystko co w ich mocy, aby chronić swoje systemy, dane i reputację.